Samsung twierdzi, że jego smartfony z serii Galaxy S25 wykorzystują kryptografię post-kwantową do ochrony danych. Brzmi to jak coś z science fiction, ale co to oznacza dla nas, zwykłych użytkowników? Czy jest to tylko kolejne modne słowo, czy może przyszłość cyberbezpieczeństwa?

Faktem jest, że obecne metody szyfrowania chronią tylko hasła, transakcje bankowe i dane osobowe, ponieważ dzisiejsze komputery są zbyt słabe, aby je zhakować. Jednak wraz z pojawieniem się komputerów kwantowych równowaga ta ulegnie zmianie - algorytmy, których złamanie zajmuje obecnie tysiąclecia, mogą zostać złamane w ciągu kilku godzin.

Samsung zapewnia, że Knox Vault w Galaxy S25 jest już gotowy na to zagrożenie - wykorzystuje kryptografię post-kwantową, która powinna wytrzymać nawet najsilniejsze ataki przyszłości. Ale jak to działa, dlaczego jest ważne i czy smartfon jest teraz lepiej chroniony niż system bankowy?

Szybko do przodu

- Zagrożenie ze strony komputerów kwantowych: dlaczego mogą zhakować wszystko?

- Czym jest kryptografia post-kwantowa?

- Przyszłość zabezpieczeń post-kwantowych: co dalej?

- Podsumowanie.

Zagrożenie ze strony komputerów kwantowych: dlaczego mogą zhakować wszystko?

Nowoczesne systemy bezpieczeństwa opierają się na fakcie, że złamanie złożonego hasła lub szyfrowania zajmuje dużo czasu. Na przykład standardowy 256-bitowy klucz AES jest tak bezpieczny, że nawet najpotężniejsze superkomputery będą potrzebowały miliardów lat, aby go złamać. Zasada ta działa jednak tylko w przypadku klasycznych komputerów.

I tutaj do gry wkraczają komputery kwantowe - maszyny, które nie obliczają sekwencyjnie, ale działają z bitami kwantowymi (qubitami), które mogą jednocześnie znajdować się w kilku stanach. Oznacza to, że mogą one wyszukiwać rozwiązania równolegle, a nie pojedynczo, jak konwencjonalne komputery.

Jak wpływa to na bezpieczeństwo?

Komputery kwantowe mogą wykorzystywać specjalne algorytmy do łamania obecnych szyfrów. Najgroźniejszym z nich jest algorytm Shor, który może złamać szyfrowanie RSA (które jest podstawą większości systemów bankowych, podpisów cyfrowych i połączeń VPN) wielokrotnie szybciej niż metody klasyczne.

Co to dla nas oznacza?

- Nasze hasła, transakcje finansowe i pliki osobiste mogą być narażone na ataki hakerów.

- Tradycyjne systemy bezpieczeństwa (bankowe, korporacyjne, rządowe) staną się podatne na ataki komputerów kwantowych.

- Cyberprzestępcy, którzy uzyskają dostęp do takiej technologii, będą mogli włamać się do systemów bezpieczeństwa, które obecnie są uważane za nie do zdobycia.

Należy tutaj zauważyć, że nie tylko przestępcy, ale nawet państwa mogą stosować taktykę"zbierz teraz, odszyfruj później", aby gromadzić ogromne ilości zaszyfrowanych danych, mając nadzieję, że komputery kwantowe przyszłości będą w stanie je złamać. Tak więc rządy już teraz gromadzą informacje, mając nadzieję na uzyskanie dostępu do poufnej komunikacji, transakcji finansowych i danych osobowych w przyszłości dzięki mocy deszyfrowania kwantowego.

Kiedy stanie się to realnym problemem?

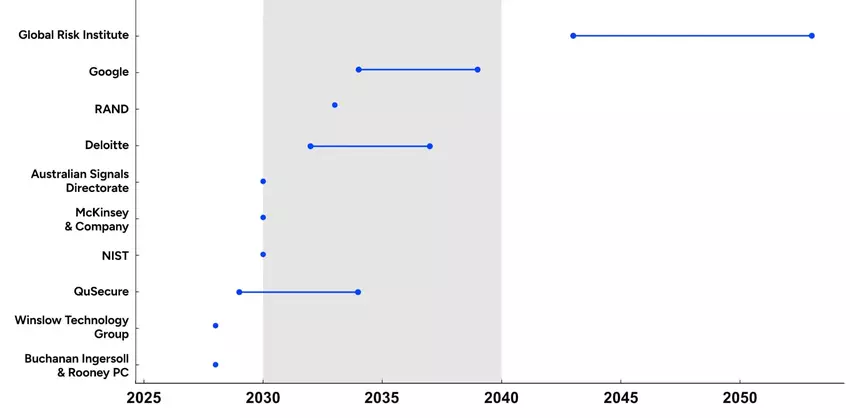

Na razie komputery kwantowe są wciąż na poziomie eksperymentalnym i nie mogą jeszcze złamać szyfrowania AES-256. Jednak duże firmy, takie jak Google, IBM i chińskie ośrodki badawcze, już testują systemy kwantowe zdolne do wykonywania milionów operacji jednocześnie. Eksperci przewidują, że w ciągu 10-15 lat ataki kwantowe mogą stać się realnym zagrożeniem. Eksperci już teraz używają specjalnego terminu zwanego Q-Day. Jest to hipotetyczny moment, w którym komputery kwantowe staną się wystarczająco potężne, aby złamać nowoczesne algorytmy kryptograficzne (w tym RSA-2048), czyniąc wiele systemów cyfrowych podatnymi na ataki.

Czym jest kryptografia postkwantowa?

Jeśli komputery kwantowe mogą złamać nowoczesne metody szyfrowania, co możemy zrobić, aby nasze dane były bezpieczne? Odpowiedzią jest kryptografia postkwantowa (PQC). Jest to nowe podejście do bezpieczeństwa informacji, które wykorzystuje algorytmy matematyczne odporne nawet na ataki komputerów kwantowych.

Jak to działa?

W przeciwieństwie do klasycznych metod (RSA, AES, ECC), które opierają się na faktoryzacji liczb lub logarytmach dyskretnych (które są łatwe do złamania przez algorytmy kwantowe), kryptografia post-kwantowa wykorzystuje nowe podejścia matematyczne:

- Kryptografia oparta na kratach to szyfrowanie oparte na złożonych obliczeniach geometrycznych w wielowymiarowej przestrzeni.

- Kryptografia oparta na kodach - metody wykorzystujące złożoność odzyskiwania informacji z zakodowanych danych.

- Kryptografia wielomianowa - złożone równania, których komputer kwantowy nie może łatwo rozwiązać.

- Kryptografia oparta na haszowaniu to niezawodna metoda podpisów cyfrowych, która nie podlega atakom kwantowym.

Dlaczego jest lepsza?

- Odporność na ataki kw antowe - algorytmy te zostały opracowane z myślą o zagrożeniach ze strony komputerów kwantowych.

- Niezawodność nawet w nowoczesnych warunkach - maszyny kwantowe nie są jeszcze tak zaawansowane, ale PQC już zapewnia wyższy poziom bezpieczeństwa.

- Skalowalność - algorytmy post-kwantowe można zintegrować z istniejącymi systemami bez konieczności zmiany całej infrastruktury.

Przyszłość bezpieczeństwa post-kwantowego: co dalej?

Komputery kwantowe nie osiągnęły jeszcze "pełnej gotowości bojowej", ale nie jest to kwestia "czy", ale "kiedy". Już teraz naukowcy i duże korporacje przygotowują się na świat, w którym tradycyjne metody szyfrowania staną się podatne na ataki.

Kiedy ataki kwantowe staną się realnym zagrożeniem?

Obecnie nie wiadomo, a szacunki są różne. Według niektórych, potężny komputer kwantowy zdolny do złamania RSA-2048 może pojawić się w ciągu 10-15 lat. Inni eksperci przewidują, że okres ten może być jeszcze krótszy - 5-7 lat- jeśli badania zostaną przyspieszone. Na przykład Chiny aktywnie inwestują w technologie kwantowe i już testują pierwsze kwantowe protokoły szyfrowania dla komunikacji rządowej.

Jak świat przygotowuje się na erę kwantową?

NIST (amerykański Narodowy Instytut Standardów i Technologii) opracowuje nowe algorytmy post-kwantowe, które staną się standardami bezpieczeństwa w nadchodzących latach. Unia Europejska uruchamia projekty mające na celu ochronę podpisów cyfrowych i transakcji bankowych przed atakami kwantowymi. Firmy technologiczne również nie czekają na eksplozję tego problemu, ale już teraz integrują kryptografię post-kwantową w swoich produktach. Oprócz Samsunga możemy wspomnieć o Apple, które wprowadziło swój protokół PQ3 dla swojego komunikatora iMessage w marcu 2024 roku. Komunikator Signal również ogłosił przejście na kryptografię post-kwantową.

Czy zwykli użytkownicy muszą się martwić?

Tak, ponieważ dane "zhakowane" dzisiaj mogą zostać wykorzystane nawet za 5-10 lat. Na przykład:

- Jeśli ktoś przechwyci twoje zaszyfrowane pliki dzisiaj, może je odszyfrować, gdy ataki kwantowe staną się rzeczywistością.

- Stare hasła i zaszyfrowana korespondencja mogą zostać ujawnione w przyszłości, jeśli nie będą chronione algorytmami post-kwantowymi.

- Twoja historia bankowa, transakcje finansowe, a nawet aktywa cyfrowe mogą znaleźć się w rękach hakerów.

Konkluzja.

Nie ma wątpliwości, że nawet protokół RSA-2048 może zostać złamany przez komputery kwantowe - to tylko kwestia czasu. Jednak dokładny czas, w którym takie możliwości będą dostępne, jest nadal przedmiotem debaty i nie ma konkretnej daty, kiedy to nastąpi. Jednak już teraz jest to zagrożenie, ponieważ atakujący mogą gromadzić nawet zaszyfrowane poufne dane, aby zhakować je w przyszłości. Ludzkość ma już odpowiedź na pytanie "co robić" - przejść na nowe, bardziej wyrafinowane algorytmy szyfrowania, które są powszechnie nazywane "kryptografią post-kwantową". Są to algorytmy matematyczne, które są odporne nawet na ataki potężnych (w porównaniu do współczesnych superkomputerów) komputerów kwantowych. Przejście na kryptografię post-kwantową powinno rozpocząć się już teraz, ponieważ modernizacja systemów bezpieczeństwa zajmie lata. Dlatego też coraz częściej będziemy słyszeć wyrażenie "kryptografia post-kwantowa".