Apple zwiększyła wypłaty w Apple Security Bounty do 21 739 130 PLN (5 mln USD) za krytyczne podatności

Apple znacznie zwiększyła wypłaty specjalistom ds. bezpieczeństwa za znalezione podatności. Firma ogłosiła masową aktualizację programu Apple Security Bounty, obowiązującą od listopada 2025 roku.

Co się zmieniło

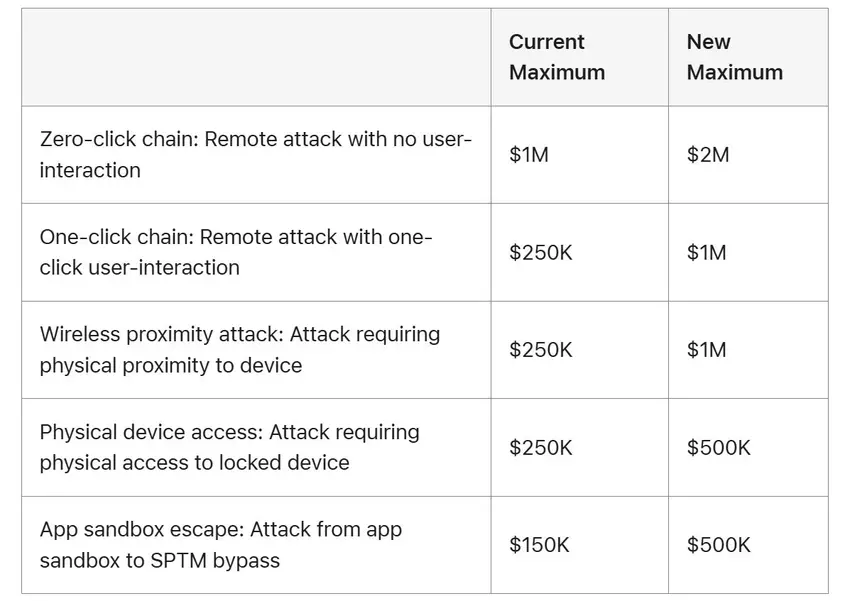

Zgodnie z nowymi warunkami maksymalna wypłata za krytyczne podatności wzrośnie do 8 695 652 PLN (2 mln USD), a z dodatkowymi bonusami może wynieść 21 739 130 PLN (5 mln USD). Według Apple, to największe wynagrodzenie w tego typu programach w branży.

Kwoty w poprzednich wersjach programu często ustępowały konkurentom, a wypłaty mogły się opóźniać. Teraz firma obiecuje zwiększyć wysokość wypłat i poprawić przejrzystość procesu.

W zaktualizowanym Apple Security Bounty pojawiły się nowe kategorie nagród:

- Eksploity WebKit na jedno kliknięcie

- Omijanie Gatekeeper na macOS — do 434 782 PLN (100 000 USD)

- Ataki radiowe — do 4 347 826 PLN (1 mln USD)

Ulepszenie sumy nagród za pięć kluczowych wektorów ataków. Ilustracja: Apple

Poza tym, teraz program nagradza kompleksowe ataki, a nie pojedyncze błędy, z uwzględnieniem specyfiki współczesnych scenariuszy włamań.

Kluczowa zmiana — wdrożenie systemu Target Flags, inspirowanego hakerskimi zawodami Capture the Flag. Badacze będą mogli uzyskać potwierdzenie udanego włamania od Apple przed wydaniem oficjalnej poprawki, co wcześniej nie było praktykowane przez firmę.

Dla początkujących specjalistów przewidziana jest stała nagroda 4 347 PLN (1 000 USD) za podatności niskiego poziomu — ma to zwiększyć napływ młodych ekspertów do branży.

Od 2020 roku w ramach Apple Security Bounty firma wypłaciła już ponad 152 173 913 PLN (35 mln USD) ponad 800 badaczom. Oczekuje się, że ta suma będzie szybko rosnąć.

Źródło: Apple